2,000+ Firewall ถูกแฮ็ก บทเรียนสำคัญจาก Palo Alto Networks

ไฟร์วอลล์ Palo Alto ถูกแฮ็กกว่า 2,000 เครื่องผ่านช่องโหว่ที่เพิ่งได้รับการแก้ไข

แฮกเกอร์ได้เจาะระบบไฟร์วอลล์ของ Palo Alto Networks กว่า 2,000 เครื่องทั่วโลก โดยใช้ช่องโหว่แบบ zero-day 2 รายการที่เพิ่งถูกแก้ไข ได้แก่

- CVE-2024-0012: ช่องโหว่การหลีกเลี่ยงการตรวจสอบสิทธิ์ในอินเทอร์เฟซเว็บการจัดการ PAN-OS ซึ่งทำให้ผู้โจมตีสามารถเข้าถึงสิทธิ์ผู้ดูแลระบบได้

- CVE-2024-9474: ช่องโหว่ที่ช่วยให้ผู้โจมตีสามารถเรียกใช้คำสั่งด้วยสิทธิ์รูทบนไฟร์วอลล์

แม้ช่องโหว่ CVE-2024-9474 จะเพิ่งได้รับการเปิดเผยเมื่อวันจันทร์ที่ผ่านมา แต่ทางบริษัทได้เตือนลูกค้าเกี่ยวกับความเสี่ยงตั้งแต่วันที่ 8 พฤศจิกายน ให้จำกัดการเข้าถึงไฟร์วอลล์เพื่อป้องกันการโจมตีจากระยะไกล

การโจมตีอย่างเป็นระบบ

Palo Alto Networks รายงานว่าผู้โจมตีได้ใช้ช่องโหว่ทั้งสองอย่างร่วมกันในการเจาะอินเทอร์เฟซเว็บการจัดการ และได้สังเกตพบการปล่อยมัลแวร์และการสั่งรันคำสั่งบนอุปกรณ์ที่ถูกบุกรุกแล้ว ซึ่งการโจมตีครั้งแรกถูกตรวจพบเมื่อวันที่ 18 พฤศจิกายน โดยมาจาก IP ที่ไม่ระบุชื่อผ่านบริการ VPN

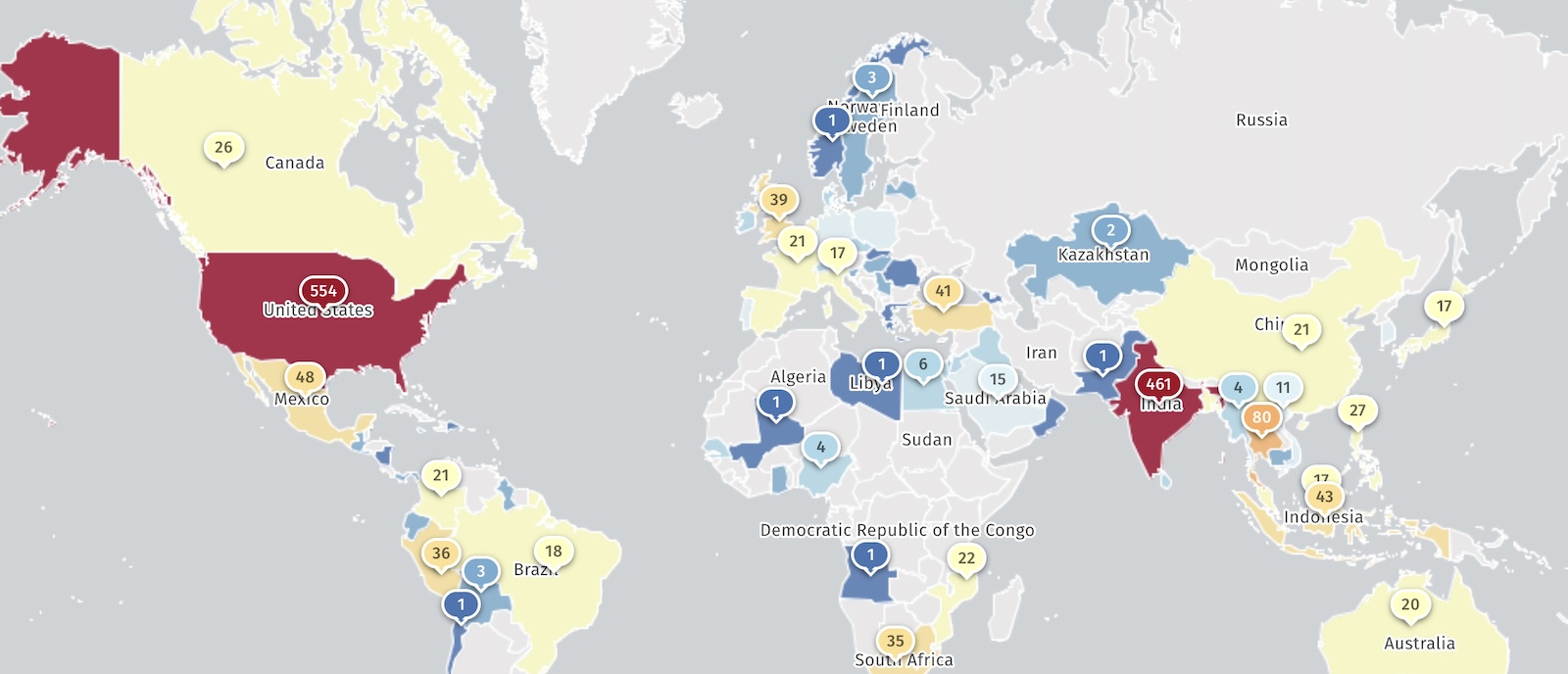

ทางทีมงาน Unit 42 ของบริษัทประเมินว่าการเปิดเผยข้อมูลเกี่ยวกับช่องโหว่ดังกล่าวสู่สาธารณะเพิ่มความเสี่ยงของการโจมตีในวงกว้างมากขึ้น แม้ปัจจุบันบริษัทระบุว่ามีอุปกรณ์ PAN-OS ที่ได้รับผลกระทบเพียง "จำนวนน้อย" แต่ข้อมูลจาก Shadowserver เผยว่ามีไฟร์วอลล์ที่มีช่องโหว่มากกว่า 2,700 เครื่อง และในจำนวนนี้ถูกแฮ็กไปแล้วกว่า 2,000 เครื่อง

ไฟร์วอลล์ PAN-OS ที่ถูกแฮ็กทั่วโลก (Shadowserver)

ไฟร์วอลล์ PAN-OS ที่ถูกแฮ็กทั่วโลก (Shadowserver)

มาตรการป้องกันและข้อแนะนำ

เพื่อรับมือกับสถานการณ์ CISA (หน่วยงานด้านความปลอดภัยทางไซเบอร์ของสหรัฐฯ) ได้เพิ่มช่องโหว่ทั้งสองลงใน "แค็ตตาล็อกช่องโหว่ที่ทราบว่าถูกใช้ประโยชน์" (KEV) และกำหนดให้หน่วยงานรัฐบาลกลางอัปเดตแพตช์ภายในวันที่ 9 ธันวาคม

Palo Alto Networks ยังแนะนำลูกค้าอย่างจริงจังให้รักษาความปลอดภัยอินเทอร์เฟซการจัดการไฟร์วอลล์โดย:

- จำกัดการเข้าถึงเฉพาะที่อยู่ IP ภายในที่เชื่อถือได้

- ปฏิบัติตามแนวทางการตั้งค่าความปลอดภัยตามที่บริษัทแนะนำ

บทเรียนจากเหตุการณ์ที่ผ่านมา

ในปี 2024 ไฟร์วอลล์ PAN-OS ของ Palo Alto Networks เผชิญปัญหาช่องโหว่อย่างต่อเนื่อง รวมถึง CVE-2024-3400 ที่ส่งผลกระทบต่ออุปกรณ์กว่า 82,000 เครื่องเมื่อต้นปี ซึ่งถูก CISA กำหนดให้หน่วยงานรัฐบาลกลางแก้ไขอย่างเร่งด่วนภายใน 7 วัน

ด้วยภัยคุกคามที่เพิ่มขึ้น Palo Alto Networks ย้ำว่าการปรับปรุงระบบความปลอดภัยอย่างต่อเนื่องและการจำกัดการเข้าถึงที่ไม่จำเป็นเป็นกุญแจสำคัญในการลดความเสี่ยง.

Leave a comment